Se triplican los ciberataques; usan temática del coronavirus

En una semana se han triplicado los ataques en los que la ciberdelincuencia utiliza las palabras COVID-19 y coronavirus, y cada vez con mayor frecuencia en nombres de dominio apócrifos, spam, phishing y malware a escala mundial, según SophosLabs. También se ha demostrado que los ciberatacantes se hacen pasar por la organización Mundial de la Salud (OMS), los Centros para el Control y la Prevención de Enfermedades de América del Norte (CDC), así como de la Organización de las Naciones Unidas (ONU) para sus estafas. Especialistas estiman que alrededor de tres por ciento del volumen de spam actual, que es de cientos de miles de millones de ataques, utiliza al COVID-19 como pretexto.

De acuerdo con el estudio Enfrentando las innumerables amenazas vinculadas al COVID-19 de SophosLabs, antes de enero la mayoría de los certificados que contenían “corona” se referían a una localidad, servicio o marca legítima. Estos representaron un promedio de 288 certificados activados por mes.

Las referencias a “covid” no existían en ningún registro de certificados en que se pudiera encontrar registros anteriores a 2020, y el único dominio que realmente se destaca pertenece al fabricante de accesorios de A/V con sede en Arizona COVID, que posee el dominio.com. La pandemia cambió la ecuación.

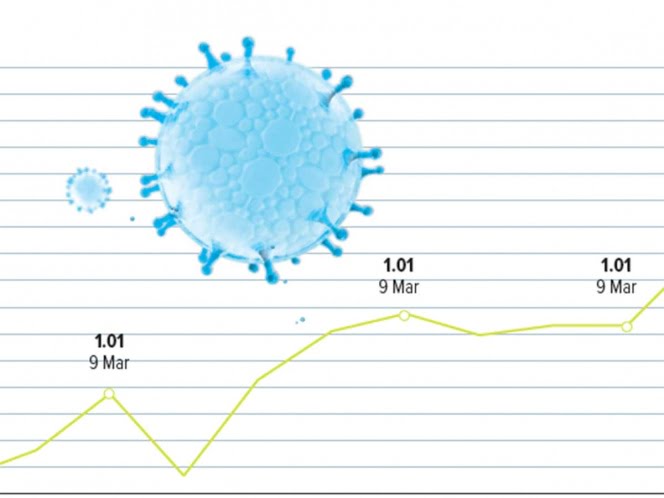

A partir de enero de 2020, hubo un aumento exponencial en los nuevos certificados que llevan estos términos, casi duplicando la norma a 558 para ese mes, y luego casi duplicando nuevamente en febrero a 868. En los primeros dos tercios de marzo, más de seis mil 86 nuevos certificados se emitieron con nombres de host con “covid” y “corona”, casi un aumento de 20 veces respecto al año anterior.

Según el análisis, más de 65 por ciento de estos nuevos dominios se registraron mediante programación de forma gratuita a través de Let’s Encrypt, y otro cinco por ciento usó Cloudflare como Autoridad de certificación (Cloudflare proporciona SSL gratis para sitios que usan su red de entrega de contenido).

ALERTAS

Se advirtió que, de ninguna manera, todos estos son maliciosos, pero que muchos son sospechosos, especialmente porque incluyen una gran cantidad de sitios que se configuraron en masa utilizando plantillas de sitios, dominios configurados a través de registradores de bajo costo o subdominios configurados en dominios potencialmente comprometidos.

Un host que sirve como hogar para una serie de direcciones web relacionadas con “covid-19”, asociadas con un servicio que ofrece sitios web gratuitos y registro de nombres de dominio de bajo costo, tenía 11 mil 322 nombres de dominio asociados. Esos dominios parecen haber sido creados programáticamente y registrados para los certificados, ya que siguen el mismo patrón de nomenclatura.

La cantidad bruta de nombres de dominios que están relacionados con la pandemia de COVID-19 es aún mayor.

El pasado 20 de marzo, el día pico, las personas registraron tres mil 11 dominios nuevos que contenían el texto “covid” o “corona”, en los cuatro dominios de nivel superior (TLD) más grandes que monitoreamos (.com, .us. org, y .info).

Desde el pasado 8 de febrero, se han observado 42 mil 578 (hasta la medianoche, 24 de marzo) nombres de dominio covid o corona recién registrados.

Un dominio que se ha investigado es covid19hacks[.]Com, que está actuando como un portal de redireccionamiento a una serie de sitios de descarga engañosos y potencialmente maliciosos, incluidas páginas de actualización de software falsas.

Se han identificado múltiples familias de malware y aplicaciones potencialmente no deseadas hasta ahora que se comunican con dominios relacionados con COVID-19 de alguna manera.

También hay ransomware que hace referencia al coronavirus en las notas de rescate, y que podrían secuestrar los equipos.